Última actualització: octubre de 2024

Introducció

La nostra vida i relacions socials han adquirit un vessant digital molt accentuat, des de fa ja molts anys, sent part del nostre dia a dia i fins i tot definint la nostra identitat al món digital. Les relacions que mantenim amb els altres a les xarxes socials, les comunicacions per missatgeria i videotrucades, les gestions sensibles i compromeses que fem amb bancs, Administracions i altres entitats… tots aquests elements requereixen un nivell de seguretat bàsic que com a individus i societat hem d’exigir, igual que ho fem amb la nostra vida al món físic. Igualment que posem pany a les portes i cortines a les finestres, hem de garantir al món digital un mínim de privadesa i de seguretat.

Aquesta guia té com a objectiu explicar com podeu millorar la vostra privadesa i seguretat a Internet. És una guia pensada per a l’usuari estàndard, que vol un nivell acceptable de seguretat i privadesa, però potser no vol sacrificar la comoditat de les aplicacions i dispositius populars. Existeixen guies d’autodefensa digital més restrictives orientades a persones que volen un nivell molt alt de seguretat en les comunicacions i la vida digital. N’enllacem algunes al final d’aquesta guia, a l’apartat d’Informació Addicional, que podeu consultar per a fer una passa més enllà en la vostra seguretat digital.

Si teniu cap comentari per a millorar-la, o trobeu a faltar cap secció o eina, ens ho podeu fer arribar per correu electrònic a info arrova softcatala.org.

Si no s’especifica el contrari, tots els programes mencionats en aquesta guia es troben disponibles en català.

Recomanacions generals

Abans d’entrar en aspectes concrets de la seguretat i privadesa a la xarxa, cal considerar uns quants factors que són bàsics per a garantir la seguretat en la nostra vida digital.

- El primer factor a tenir en compte de cara a la seguretat digital és la integritat del sistema operatiu de l’aparell. Si l’equip ha estat compromès, cap aplicació pot garantir-vos la privadesa. És a dir, si algú ha pogut modificar el vostre equip o instal·lar alguna aplicació perquè aquest es comporti de manera no desitjada i, de forma invisible, us estigui espiant o robant les dades. En cas de dubte, considereu reinstal·lar el sistema operatiu o reinicialitzeu l’aparell a l’estat de fàbrica.

- Un altre factor important és que cal que tingueu actualitzat el vostre sistema operatiu i les vostres aplicacions. Les actualitzacions corregeixen habitualment forats de seguretat, que prevenen possibles atacs d’agents maliciosos. Per tant, si utilitzeu sistemes o aplicacions desactualitzats, la vostra seguretat i privadesa no estan garantides.

- És important recordar que cal evitar connectar-se a xarxes Wi-Fi obertes i sense autenticació. Les xarxes Wi-Fi obertes, com ara les de centres comercials o aeroports, són un potencial punt d’accés molt habitual per als atacants. En connectar-vos a una xarxa d’aquest tipus, no sabeu qui hi pot estar connectat, i seria fàcil espiar la vostra activitat i fins i tot infectar els vostres dispositius. És cert que avui en dia, gràcies a les connexions a llocs web mitjançant el protocol segur HTTPS, les dades de navegació es troben xifrades i no són fàcils d’espiar, però certes metadades no queden xifrades pel protocol i es podria extreure informació que us podria identificar. Tot i que es pot millorar la privadesa i seguretat en utilitzar aquestes xarxes mitjançant la connexió a un servei VPN, és millor evitar les xarxes Wi-Fi obertes i no connectar-hi si no és estrictament necessari.

- Quan en la guia parlem de programari lliure ens referim a programari que, entre altres llibertats, garanteix l’accés al codi i això permet que es pugui auditar (és a dir, comprovar que el programa realment fa el que se suposa que ha de fer). Quan parlem de programari propietari ens referim, en general, a programari que no té el codi disponible de manera oberta i, per tant, no ha pogut ser auditat per la comunitat.

Contrasenyes segures

Les contrasenyes protegeixen els nostres comptes i eviten que els altres hi accedeixin sense el nostre permís. Per a tenir una vida digital segura i protegir la nostra privadesa, cal que sapiguem construir contrasenyes segures i fortes, difícils d’esbrinar i que resisteixin atacs informàtics. Tot i que hi ha mètodes de creació de contrasenyes molt segurs per a usuaris que volen una protecció màxima, a continuació us facilitem uns consells mínims per a obtenir prou seguretat per a la majoria d’usuaris:

Les contrasenyes protegeixen els nostres comptes i eviten que els altres hi accedeixin sense el nostre permís. Per a tenir una vida digital segura i protegir la nostra privadesa, cal que sapiguem construir contrasenyes segures i fortes, difícils d’esbrinar i que resisteixin atacs informàtics. Tot i que hi ha mètodes de creació de contrasenyes molt segurs per a usuaris que volen una protecció màxima, a continuació us facilitem uns consells mínims per a obtenir prou seguretat per a la majoria d’usuaris:

0. Establiu una frase llarga com a contrasenya (passphrases)

Si un atacant prova d’endevinar la vostra contrasenya per força bruta, el nombre d’intents que ha de fer augmenta de manera exponencial amb el nombre de caràcters que la componen. És per això que una frase llarga com a contrasenya, del tipus Vull 4 entrepans de Tonyina & 1 Suc!, sempre serà més forta que 4entrepansTonyinaSuc!_, i a més serà més fàcil de recordar.

1. Cal evitar les contrasenyes més comunes

Claus com 0000, 1234, contrasenya, el nom de la vostra ciutat, mascota, parella, fills, o la vostra data de naixement són contrasenyes que es poden esbrinar molt fàcilment utilitzant programes específics o amb enginyeria social. Cal evitar termes simples i que es puguin relacionar fàcilment amb l’usuari.

2. Cal utilitzar combinacions alfanumèriques i caràcters especials o de puntuació

La seguretat de la contrasenya augmenta com més ampli sigui el conjunt de caràcters que la componen, perquè fa que els atacants hagin de provar amb combinacions més altes que amb l’alfabet estàndard. Potser hi ha serveis que no permeten utilitzar un cert joc de caràcters especials, però en l’actualitat la majoria permeten fer aquest tipus de combinacions. Com més varietat de caràcters hi hagi, més complicat serà per als atacants esbrinar la contrasenya.

3. Cal utilitzar combinacions de més de 8 caràcters

Les contrasenyes de 4 dígits es poden forçar en relativament poc temps (amb els recursos necessaris). Per tant, sempre és una bona idea que les claus siguin d’entre 8 i 12 caràcters, si no més. Pot semblar complicat recordar una contrasenya tan llarga, però és molt més senzill si s’utilitzen passphrases.

4. Cal utilitzar contrasenyes diferents per a serveis diferents

Idealment, cada servei en què ens registrem hauria de tenir la seva pròpia contrasenya, de manera que un atacant no pugui guanyar accés a tots els serveis d’un usuari esbrinant-ne només una. Podeu fer servir algorismes que, amb regles molt senzilles, us generen contrasenyes fàcils de recordar per a cada servei (p. ex. Nom_del_servei Any_de_creació_del_compte Paraula símbols paraula: Viquipedia 2007 Cadell %!& xafec). També podeu utilitzar el mètode del dau 🎲 («Diceware» en anglès) per a generar contrasenyes segures i diferents entre elles.

5. Sempre que el servei ho permeti, és una bona idea utilitzar la verificació en 2 passos, o la verificació de 2 factors

És un sistema en què l’usuari, a banda de definir una contrasenya, estableix un dispositiu personal al qual el sistema enviarà una altra clau de verificació, que serà necessària per a validar-ne l’accés. D’aquesta manera s’evita que els atacants tinguin accés al servei si esbrinen la contrasenya, o que hi accedeixin interceptant la clau del servei. És un sistema habitual d’identificació a les aplicacions bancàries actuals, i a molts altres serveis.

6. Considereu utilitzar algun gestor de contrasenyes

Els gestors de contrasenyes són programes o aplicacions que us ajuden a gestionar i emmagatzemar cada una de les diferents contrasenyes de cada servei. És una eina que us ajuda a no haver de recordar cada contrasenya, i a més habitualment s’hi pot protegir l’accés amb una contrasenya mestra, per a evitar que tercers hi accedeixin. Hi ha molts gestors de contrasenyes a la xarxa: gestors en línia, fora de línia, de codi obert, de codi privatiu, debades, de pagament…

Dels gestors fora de línia que hi ha disponibles recomanem, per a Windows, macOS i Linux, el KeyPassXC (que també té extensions per al Mozilla Firefox i els navegadors basats en Chrome). Per a l’Android disposeu del KeyPassDX, i per a l’iOS teniu l’StrongBox (aquest últim encara no es troba en català). Si us cal un gestor de contrasenyes en línia (tot i que és un risc potencial de seguretat mantenir la base de dades de contrasenyes al núvol), us recomanem el BitWarden.

Tingueu en compte, però, que un gestor de contrasenyes no és més que un programa, i tots els programes poden patir vulnerabilitats. A més, un gestor de contrasenyes crea un únic punt flac que els possibles atacants podrien marcar com a objectiu.

Podeu trobar més informació sobre la seguretat de les contrasenyes en els següents llocs web:

- Create and mantain strong passwords (Security in a Box)

- Creating strong passwords (Surveillance Self-Defense)

- Choosing a Password Manager (Surveillance Self-Defense)

- Online Account Security (Freedom of Press Foundation)

Missatgeria segura amb connexió a Internet

Quan volem comunicar-nos amb els nostres contactes de manera ràpida i còmoda, els sistemes de missatgeria instantània hi han esdevingut un mètode fonamental. Cal triar amb cura quina és l’alternativa que millor s’ajusta a les nostres necessitats, ja que no tots els serveis de missatgeria tenen les mateixes polítiques de privadesa, i les seves característiques de seguretat varien entre ells. En aquesta taula resumim els punts claus dels sistemes de missatgeria més destacats:

| En català | De pagament | ID | Xifratge d’extrem a extrem | Codi font obert | Avantatges | Inconvenients | |

Element.io Element.io |

Sí (parcial, traducció comunitària) | No | Adreça electrònica | Sí | Sí |

|

|

Signal Signal |

Sí | No | Telèfon (es pot amagar als desconeguts) | Sí | Sí |

|

|

Telegram Telegram |

Sí (traducció comunitària) | No (té funcionalitats prèmium de pagament) | Telèfon (es pot amagar als desconeguts) | Sí (només als Xats Secrets i a les trucades individuals). La resta de comunicacions es xifren en trànsit. | Sí (només les aplicacions) |

|

|

WhatsApp WhatsApp |

Sí | No | Telèfon | Sí, però el codi no és obert, i no es pot comprovar si realment ho fa, o de quina manera. | No |

|

|

D’entre les aplicacions de missatgeria més amigables als usuaris, els experts en seguretat recomanen utilitzar el Signal, perquè el seu codi és lliure (ha pogut ser auditat), utilitza protocols considerats per la comunitat com a segurs que també han pogut ser auditats, i no emmagatzema informació del contingut de les converses i comunicacions a cap servidor central.

Si decidiu usar el Telegram, que compta amb funcionalitats socials similars a les de WhatsApp i altres serveis de missatgeria privatius, tingueu en compte que les comunicacions més segures1 són els «Xats secrets». Aquest tipus de xats són més segurs perquè són xifrats d’extrem a extrem, i per tant posen molt més difícil a un tercer d’accedir a les converses (fins i tot a la companyia propietària).

Missatgeria segura sense connexió a Internet

En cas que hi hagi una mancança general de l’accés a Internet a causa d’un desastre natural, caiguda completa de la xarxa pel motiu que sigui, o qualsevol altre cas, existeixen opcions que us permeten estar en contacte amb altres persones usant tecnologies de comunicació de curt abast.

El Briar és una aplicació de missatgeria de programari lliure que, a diferència de les aplicacions de missatgeria tradicionals, no es basen en un servidor central. El Briar se sincronitza directament entre els dispositius dels usuaris. Si la connexió a internet es perd, pot sincronitzar-se a través del Bluetooth o la Wi-Fi, mantenint el flux de missatges entre dispositius en cas de fallada de la xarxa, o en altres situacions crítiques. Si teniu connexió a Internet, pot sincronitzar-se també a través de la xarxa Tor.

El Briar és una aplicació de missatgeria de programari lliure que, a diferència de les aplicacions de missatgeria tradicionals, no es basen en un servidor central. El Briar se sincronitza directament entre els dispositius dels usuaris. Si la connexió a internet es perd, pot sincronitzar-se a través del Bluetooth o la Wi-Fi, mantenint el flux de missatges entre dispositius en cas de fallada de la xarxa, o en altres situacions crítiques. Si teniu connexió a Internet, pot sincronitzar-se també a través de la xarxa Tor.

Podeu baixar Briar per Android des de la fitxa de Briar a Softcatalà. Actualment no existeix versió per a iOS. Podeu trobar més informació al web oficial del projecte.

El Berty és una aplicació de missatgeria de programari lliure, similar al Briar, que permet converses sense connexió a Internet a través del Bluetooth o la Wi-Fi.

El Berty és una aplicació de missatgeria de programari lliure, similar al Briar, que permet converses sense connexió a Internet a través del Bluetooth o la Wi-Fi.

Baixada:

- Per a Android des de la Google Play Store

- Per a iPhone i iPad des de l’Apple Store

Connexió a Internet anònima i sense censura: La Xarxa Tor

El Tor és un programari lliure que permet navegar de manera pràcticament anònima per Internet. Navegar mitjançant el Tor us protegeix de l’anàlisi de trànsit, una manera de vigilar la xarxa que amenaça tant la llibertat personal i la privadesa com les activitats i relacions confidencials (siguin personals o empresarials), i la seguretat en general.

El Tor és un programari lliure que permet navegar de manera pràcticament anònima per Internet. Navegar mitjançant el Tor us protegeix de l’anàlisi de trànsit, una manera de vigilar la xarxa que amenaça tant la llibertat personal i la privadesa com les activitats i relacions confidencials (siguin personals o empresarials), i la seguretat en general.

La xarxa Tor connecta els usuaris amb l’internet a través d’una sèrie de túnels virtuals en compte de fer una connexió directa, i això permet tant als propietaris dels llocs web com als usuaris posar en comú la informació que volen transmetre o rebre sense comprometre la seva privacitat. En la mateixa línia, el Tor és una eina eficaç per a eludir la censura, ja que permet als seus usuaris accedir a destinacions que podrien ser blocades si es prova d’accedir des de certs països o proveïdors.

Tot i que navegar per internet mitjançant la xarxa Tor té diversos avantatges en relació amb la seguretat i la privadesa de les comunicacions, també té uns altres desavantatges a tenir en compte. Per exemple, la velocitat de la connexió es pot veure reduïda, a causa de les diverses connexions a servidors i ponts intermediaris que es realitzen fins a arribar a la connexió a internet final. Per tant, navegar utilitzant la xarxa Tor potser no és adequat per a segons quins usos: per exemple, baixar fitxers grans, o consumir contingut multimèdia de mides grans (activitats que, a més, contribuirien a saturar la xarxa Tor).

Hi ha diverses maneres per a poder navegar per la xarxa Tor. Segons la plataforma que vulgueu utilitzar, a continuació expliquem les més accessibles per a l’usuari final.

Tor a l’escriptori

Per a accedir a la xarxa Tor des d’un ordinador de sobretaula o portàtil només us cal instal·lar el Navegador Tor. Aquest navegador és una versió del Mozilla Firefox modificada per tal que es connecti directament a la xarxa Tor. A més, inclou de forma predeterminada un conjunt d’extensions per a millorar la seguretat i la privadesa quan naveguem per la xarxa.

Per a accedir a la xarxa Tor des d’un ordinador de sobretaula o portàtil només us cal instal·lar el Navegador Tor. Aquest navegador és una versió del Mozilla Firefox modificada per tal que es connecti directament a la xarxa Tor. A més, inclou de forma predeterminada un conjunt d’extensions per a millorar la seguretat i la privadesa quan naveguem per la xarxa.

El Navegador Tor es troba disponible per als principals sistemes operatius d’escriptori: Windows, macOS i GNU/Linux, així com per als dispositius Android. Podeu baixar-lo des de la fitxa del Navegador Tor a Softcatalà. La seva instal·lació i ús és força senzill, i en pocs minuts podreu estar navegant de forma anònima per la xarxa.

Tor als dispositius mòbils

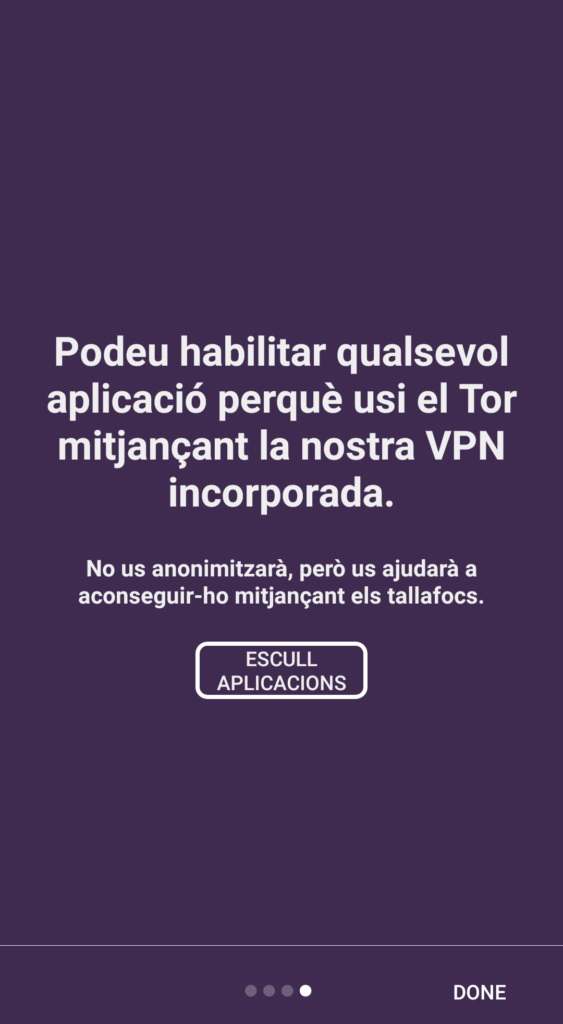

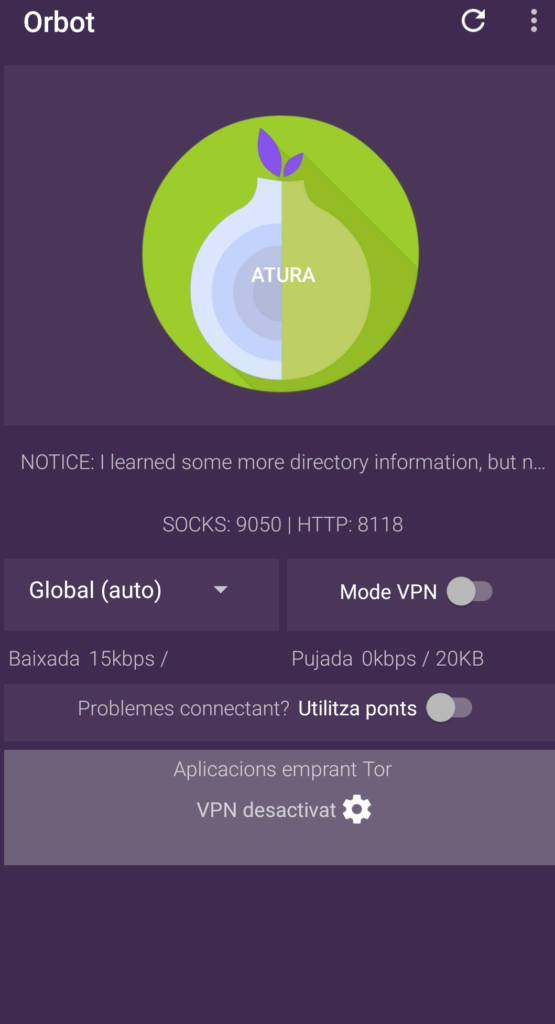

Per a tauletes i telèfons mòbils hi ha diferents aplicacions que utilitzen la capacitat que té el sistema operatiu per a configurar la connexió a internet a través d’una Xarxa Privada Virtual (VPN en anglès) per a encaminar les nostres dades a través de la xarxa Tor. Per a Android tenim el Navegador Tor, que ja hem comentat abans, i l’Orbot; i per a iOS hi ha l’Onion Browser, que depèn en última instància de l’Orbot.

- Instal·lació i ús de l’Orbot.

L’Orbot és una aplicació desenvolupada pel Tor Project i el Guardian Project per a dispositius Android i iOS. Us permet accedir a la xarxa Tor des del vostre mòbil, enviant el trànsit de les aplicacions que seleccioneu a través d’aquesta xarxa. Mentre que el Navegador Tor només permet enviar per la xarxa Tor el contingut de la navegació web, l’Orbot permet que qualsevol aplicació empri la seva xarxa, com ara altres navegadors web, aplicacions de missatgeria o de contingut multimèdia.

L’Orbot és una aplicació desenvolupada pel Tor Project i el Guardian Project per a dispositius Android i iOS. Us permet accedir a la xarxa Tor des del vostre mòbil, enviant el trànsit de les aplicacions que seleccioneu a través d’aquesta xarxa. Mentre que el Navegador Tor només permet enviar per la xarxa Tor el contingut de la navegació web, l’Orbot permet que qualsevol aplicació empri la seva xarxa, com ara altres navegadors web, aplicacions de missatgeria o de contingut multimèdia.

Podeu trobar l’aplicació a la fitxa de l’Orbot a Softcatalà. Al web oficial hi trobareu més informació.

L’utilització de l’Orbot és molt senzilla. Heu d’instal·lar l’aplicació i escollir les aplicacions que voleu que usin Orbot com a VPN (pantalla 1) i després deixar l’Orbot obert (pantalla 2). Teniu més informació a la nostra guia de configuració.

- Instal·lació i ús de l’Onion Browser (iOS).

L’Onion Browser és una aplicació per a dispositius amb sistema iOS que us permet navegar per internet utilitzant la xarxa Tor. No està relacionada amb el Projecte Tor, però recomanen el seu ús si teniu dispositius mòbils d’Apple.

L’Onion Browser és una aplicació per a dispositius amb sistema iOS que us permet navegar per internet utilitzant la xarxa Tor. No està relacionada amb el Projecte Tor, però recomanen el seu ús si teniu dispositius mòbils d’Apple.

En les versions més recents de l’aplicació, cal que tingueu instal·lat l’Orbot perquè l’Onion Browser funcioni, tot i que permet la connexió al Tor mitjançant un servei Tor integrat en versions d’iOS 17 o superiors.

Podeu trobar l’aplicació a l’App Store d’Apple, i més informació i assistència al lloc web oficial de l’autor.

Atenció: Si el dispositiu es bloca o l’aplicació entra en mode de segon pla (perquè heu canviat a una altra aplicació, per exemple), la connexió Tor es trencarà i haureu de reiniciar el navegador per a poder navegar amb seguretat. Això es pot configurar als paràmetres de l’aplicació, tot i que és una mesura de seguretat recomanada.

Altres maneres segures de navegar: VPN (Xarxes Privades Virtuals)

Podeu utilitzar altres mitjans per a connectar-vos a Internet sense utilitzar la xarxa Tor, per exemple fent servir un servidor intermediari («proxy» en anglès) o una connexió mitjançant una VPN (Xarxa Privada Virtual), encara que no navegareu de manera anònima.

Una Xarxa Privada Virtual (en anglès VPN, Virtual Private Network) és una solució amb què, mitjançant internet, es poden connectar entre si una o més xarxes locals. Tot i que les VPN han sigut una solució comuna en l’àmbit empresarial per a poder treballar de manera descentralitzada amb les eines pròpies de la xarxa interna d’una empresa o administració, en els últims anys s’han popularitzat les empreses que ofereixen solucions, tant de pagament com gratuïtes, perquè els usuaris puguin connectar-se a internet mitjançant una xarxa privada virtual.

Quan us connecteu a una VPN, totes les dades que envieu (com ara les sol·licituds als servidors quan navegueu per la web) semblen originar-se des de la mateixa VPN, en compte de des del vostre proveïdor de serveis d’Internet. Això fa que pugueu ocultar la vostra adreça IP real, un factor important que us ajuda a protegir la vostra privadesa, ja que l’adreça IP proporciona una indicació de la vostra ubicació i, per tant, es pot fer servir per identificar-vos.

Els avantatges de navegar per internet mitjançant una VPN són:

- Ocultar la vostra IP real tant al vostre proveïdor d’internet com a qualsevol que estigui escorcollant el vostre tràfic.

- Circumval·lar la censura que un determinat proveïdor d’internet (a escala local, empresarial o d’Estat) pogués estar aplicant a la connexió a internet.

Avui en dia, utilitzar una VPN per a protegir-vos quan us connecteu a xarxes Wi-Fi públiques, com ara als aeroports o als hotels, no proporciona un factor de seguretat o privadesa molt rellevant, ja que amb l’adopció generalitzada del protocol HTTPS totes les dades que envieu quan visiteu llocs web es troben xifrades. El que no queda xifrat per l’HTTPS són les metadades que es generen amb la navegació (el nom del domini principal que visiteu, el pes de les pàgines que carregueu, la data en què es fa aquesta connexió, el pes dels fitxers que us baixeu, etc.), però tota la resta (informació d’inici de sessions, subdominis visitats, informació confidencial als formularis, etc.) queda protegit per l’HTTPS. Tot i això, si voleu guanyar un petit nivell més de seguretat, podeu utilitzar una VPN en connectar-vos a aquestes xarxes públiques (tot i que el més recomanable és no connectar-s’hi).

Navegar amb una VPN no és navegar de manera anònima

Tot i que una VPN emmascara la vostra adreça IP i tràfic a internet, l’empresa que ofereix el servei té potencial accés a totes les dades que envieu a través de la seva xarxa. Una empresa poc confiable podria enregistrar aquestes dades i emmagatzemar-les per a fer negoci amb elles. A més, depenent del país en què aquesta empresa operi, podria estar obligada a facilitar aquestes dades privades als cossos policials o judicials si la llei que hi aplica ho exigís. També, en contractar un servei de VPN, moltes empreses demanen dades personals de manera obligatòria, com ara el número de la targeta de crèdit, que pot utilitzar-se per a identificar-vos.

Per tot això, cal tenir clar que navegar amb una VPN no vol dir navegar de manera anònima. A l’hora d’utilitzar o contractar un servei de VPN és important comprovar que l’empresa que ofereix el servei té unes polítiques i condicions d’ús que garanteixin la seguretat i la privadesa de les dades dels usuaris. Llegiu les Polítiques de privadesa i les Condicions d’ús abans de contractar el servei, i confirmeu que l’empresa té bona reputació al sector, que afirma públicament i explícita que no enregistra cap dada de navegació dels usuaris, que xifra les dades personals de manera interna per a evitar la identificació i que opera en països en què les lleis defenen els drets i la privadesa dels usuaris.

En la taula següent presentem alguns exemples d’empreses amb serveis VPN que afirmen complir aquests requisits. Des de Softcatalà no recomanem cap empresa ni servei en concret, analitzeu les Condicions d’ús i les Polítiques de privadesa de cada empresa abans de contractar cap servei:

| Servei | Empresa | Jurisdicció | En català | Té pla gratuït | Xifrat | Pagament anònim | No enregistra dades | Codi obert | Auditat per tercers |

|---|---|---|---|---|---|---|---|---|---|

| Windscribe | Windscribe Limited | Canadà 🇨🇦 | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Mullvad VPN | Mullvad VPN AB | Suècia 🇸🇪 | ❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Proton VPN | Proton AG | Suïssa 🇨🇭 | ❌ | ✅ | ✅ | ❌ | ✅ | ✅ | ✅ |

| PIA VPN | PIA Private Internet Access, Inc. | EUA 🇺🇸 | ❌ | ❌ | ✅ | ❌ | ✅ | ✅ | ✅ |

Els serveis de Mozilla VPN estan basats en els serveis de Mullvad VPN.

Compartició segura de fitxers

Durant el nostre dia a dia compartim de manera conscient i voluntària molta informació els uns amb els altres: fotos, vídeos, notes de veu, documents, fitxers… Normalment ho fem mitjançant les xarxes socials o serveis proporcionats per empreses que es lucren, habitualment, amb la compartició d’aquests fitxers.

Tot i això, si teniu informació confidencial, delicada, personal, important o que voleu que romangui privada durant i després de la transmissió al seu destinatari, ni les xarxes socials ni els serveis privatius solen ser el mètode més adient. Tot i que hi ha empreses i serveis que afirmen garantir la privadesa i seguretat de la compartició de fitxers (p. ex. xats de Telegram/Whatsapp amb autodestrucció, xifratge en trànsit i en servidors a WeTransfer o MEGA…), finalment els fitxers que compartiu romanen emmagatzemats a servidors de tercers, cosa que implica que perdeu la capacitat de controlar què ocorre amb ells, tot i que estiguin, en teoria, xifrats.

Hi ha diverses eines per a compartir fitxers de manera segura, depenent del cas d’ús.

Periodistes i mitjans de comunicació

Si teniu informació que voleu proporcionar a cap periodista o mitjà de comunicació, comproveu primer si disposen d’un servei de SecureDrop. El SecureDrop és una eina lliure i de codi obert que els periodistes o mitjans de comunicació poden instal·lar als seus servidors per a permetre rebre informació i documentació de manera anònima, xifrada i segura. La desenvolupa i manté la Freedom of the Press Foundation (Fundació per la Llibertat de Premsa), que ofereix moltes eines i recursos relacionats amb la seguretat de les comunicacions en línia. Si sou un mitjà de comunicació, considereu hostatjar un servei de SecureDrop per a facilitar la recepció d’informació confidencial.

Si teniu informació que voleu proporcionar a cap periodista o mitjà de comunicació, comproveu primer si disposen d’un servei de SecureDrop. El SecureDrop és una eina lliure i de codi obert que els periodistes o mitjans de comunicació poden instal·lar als seus servidors per a permetre rebre informació i documentació de manera anònima, xifrada i segura. La desenvolupa i manté la Freedom of the Press Foundation (Fundació per la Llibertat de Premsa), que ofereix moltes eines i recursos relacionats amb la seguretat de les comunicacions en línia. Si sou un mitjà de comunicació, considereu hostatjar un servei de SecureDrop per a facilitar la recepció d’informació confidencial.

Una eina similar és HushLine, on els usuaris poden crear un compte, indicant només nom d’usuari i contrasenya, per a així enviar o rebre filtracions i missatges confidencials. No es troba en català, i no es poden enviar fitxers, però és de codi obert, amb la possibilitat de xifratge extrem a extrem (fent servir una clau PGP), i es pot instal·lar en un servidor propi per a proporcionar el servei de manera local.

Compartició de fitxers entre usuaris

Si voleu compartir fitxers de manera segura i anònima, podeu utilitzar el servei OnionShare. L’OnionShare és un programari lliure i de codi obert que, a través de la xarxa Tor, crea un servidor web temporal al vostre dispositiu perquè pugueu pujar els fitxers que voleu compartir. Una vegada carregats, podeu enviar l’adreça

Si voleu compartir fitxers de manera segura i anònima, podeu utilitzar el servei OnionShare. L’OnionShare és un programari lliure i de codi obert que, a través de la xarxa Tor, crea un servidor web temporal al vostre dispositiu perquè pugueu pujar els fitxers que voleu compartir. Una vegada carregats, podeu enviar l’adreça .onion del vostre servidor temporal al destinatari dels fitxers, perquè se’ls pugui baixar (les adreces .onion només són accessibles des de la Xarxa Tor). Quan vulgueu deixar de compartir els fitxers, tan sols heu d’aturar el servidor i els fitxers deixaran d’estar disponibles.

L’aplicació de l’OnionShare, que es troba disponible per a tots els sistemes operatius mòbils i d’escriptori, també us permet fer altres accions, com ara crear un servidor temporal on pugueu rebre fitxers, o crear xats xifrats efímers per a poder comunicar-vos sense deixar cap mena de rastre. Teniu més informació sobre el seu funcionament a la documentació oficial.

Xifratge de fitxers i emmagatzematge al núvol

Xifratge de fitxers individuals

Per a poder xifrar fitxers individuals de manera local, hi ha diverses alternatives. Tot i que es poden utilitzar opcions com ara Cryptomator o Veracrypt, de les quals en parlarem més endavant, una alternativa molt senzilla d’utilitzar és el programa Picocrypt.

El Picocrypt és un programa d’escriptori, multiplataforma i de codi lliure que, tot i no estar disponible en català, ofereix una manera molt senzilla de xifrar tant fitxers individuals com directoris sencers. El programa, disponible per al Linux, macOS i Windows, és un fitxer portable (no cal instal·lar res al sistema) que us mostrarà en una interfície minimalista totes les opcions disponibles per a xifrar els vostres fitxers. Compta amb característiques molt interessants, com ara la generació de contrasenyes segures, la compressió dels fitxers, la negació plausible o el mode paranoic. Teniu més informació al repositori oficial al GitHub.

Per als dispositius mòbils, una alternativa interessant és l’aplicació Tella. Amb Tella podeu crear un espai segur xifrat on importar els fitxers que vulgueu protegir amb la contrasenya que definiu a l’inici. Té opcions per a fer fotografies i vídeos a dins de l’aplicació, a més d’enregistrar notes de veu, i queden emmagatzemades a l’aplicació sense que s’hi pugui accedir des de fora. No es troba en català, però és disponible per als dispositius Android i iOS (amb una versió FOSS a l’F-Droid).

Hi ha altres aplicacions per a xifrar fitxers individuals, per a protegir-los o poder compartir-los amb seguretat, com ara el servei web hat.sh, que funciona tant a dispositius mòbils com d’escriptori i fa tot el procés de xifratge al navegador de l’usuari, sense enviar res a cap servidor (tot i que encara no es troba en català).

Serveis d’emmagatzematge al núvol

Una vegada envieu un fitxer per internet (és a dir, el pugeu a un servidor de tercers, ja sigui un fitxer adjunt a un correu electrònic, un vídeo per missatgeria instantània, una foto a les xarxes socials…) deixeu de tindre possessió (control) sobre ell. El fitxer queda emmagatzemat als servidors del servei que estigueu fent servir i és decisió dels seus propietaris què es fa amb ell. Els serveis d’emmagatzematge al núvol no són una excepció, i tot i que hi ha d’aquells que garanteixen unes condicions de seguretat i privadesa favorables, en última instància són els propietaris del servei qui decideixen què fan amb els vostres fitxers. Podria donar-se el cas que les autoritats del territori on hi ha aquests servidors demanaren a l’empresa accedir als vostres fitxers. O podrien patir un accés no autoritzat i que tercers accediren a les vostres dades.

Tot i que hi ha empreses d’emmagatzematge al núvol que prometen que els fitxers es transmeten de manera xifrada, i que s’emmagatzemen als seus servidors també de manera xifrada, són aquestes empreses les que atresoren les claus de xifratge dels vostres fitxers. Si una autoritat pertinent els obligués, podria ser que permeteren l’accés als vostres fitxers sense el vostre consentiment.

És per això que, si voleu gaudir dels avantatges que ofereix utilitzar un servei d’emmagatzematge al núvol comercial, però voleu tenir el control sobre el xifratge, una bona alternativa és l’aplicació Cryptomator. El Cryptomator és una aplicació de codi obert, disponible als principals sistemes operatius mòbils i d’escriptori, que xifra el contingut del servei d’emmagatzematge al núvol que trieu mitjançant la creació d’una «caixa forta» xifrada. Aquesta caixa forta només és accessible des de l’aplicació del Cryptomator, introduint la contrasenya establida per l’usuari per a desxifrar els fitxers. Així, qui accedís al contingut del vostre compte, ja fora un pirata informàtic, els administradors del servei al núvol o inclús el mateix usuari des de l’aplicació oficial del servei d’emmagatzematge, només veurien fitxers aleatoris sense cap significat.

És per això que, si voleu gaudir dels avantatges que ofereix utilitzar un servei d’emmagatzematge al núvol comercial, però voleu tenir el control sobre el xifratge, una bona alternativa és l’aplicació Cryptomator. El Cryptomator és una aplicació de codi obert, disponible als principals sistemes operatius mòbils i d’escriptori, que xifra el contingut del servei d’emmagatzematge al núvol que trieu mitjançant la creació d’una «caixa forta» xifrada. Aquesta caixa forta només és accessible des de l’aplicació del Cryptomator, introduint la contrasenya establida per l’usuari per a desxifrar els fitxers. Així, qui accedís al contingut del vostre compte, ja fora un pirata informàtic, els administradors del servei al núvol o inclús el mateix usuari des de l’aplicació oficial del servei d’emmagatzematge, només veurien fitxers aleatoris sense cap significat.

A la pàgina del programa teniu més informació i totes les opcions de baixada.

Xifratge d’unitats d’emmagatzematge, discs durs i sistemes operatius

En general, tenim moltes dades diferents als nostres dispositius: missatges, contactes, fotografies, vídeos, correus electrònics, documents legals, informació bancària, contractes, etc. Si el que voleu és xifrar aquests fitxers a l’emmagatzematge local del dispositiu, hi ha diverses alternatives. Avui en dia, els principals sistemes operatius compten amb eines natives que permeten xifrar els discs durs i unitats externes. Però si voleu una alternativa de codi obert, multiplataforma i amb funcions de seguretat avançades, podeu provar el VeraCrypt.

El VeraCrypt és una aplicació de codi obert, disponible als principals sistemes operatius d’escriptori, desenvolupada per l’empresa IDRIX prenent com a base la versió 7.1a del projecte TrueCrypt, ja desaparegut. El VeraCrypt hi va agafar el relleu corregint diverses vulnerabilitats i problemes de seguretat existents, i millorant la seguretat dels algorismes de xifratge i el rendiment general de l’aplicació.

El VeraCrypt és una aplicació de codi obert, disponible als principals sistemes operatius d’escriptori, desenvolupada per l’empresa IDRIX prenent com a base la versió 7.1a del projecte TrueCrypt, ja desaparegut. El VeraCrypt hi va agafar el relleu corregint diverses vulnerabilitats i problemes de seguretat existents, i millorant la seguretat dels algorismes de xifratge i el rendiment general de l’aplicació.

El VeraCrypt us permet xifrar fitxers de diverses maneres:

- Creant un «contenidor» xifrat on poder emmagatzemar fitxers. El contenidor és un fitxer xifrat que només es pot obrir a través de l’aplicació del VeraCrypt (o compatibles), que carregarà el fitxer al sistema operatiu com si fos una unitat extraïble (és a dir, com a, per exemple, una unitat USB), després d’introduir-hi la contrasenya prèviament definida per l’usuari.

- Xifrant una unitat extraïble, un disc dur extern o un disc d’emmagatzematge de l’equip, de manera similar a com es xifra un contenidor.

- Xifrant el sistema operatiu complet, sigui una partició del disc dur o el disc dur sencer.

El VeraCrypt compta amb diverses funcionalitats, com ara el xifratge/desxifratge al vol, la negació plausible, la paral·lelització, l’acceleració per maquinari, els sistemes operatius ocults… Teniu tota la informació a la documentació oficial.

Quant al xifratge de dispositius complets de manera nativa, depèn de cada sistema operatiu.

En tauletes i telèfons mòbils Android

Als dispositius mòbils amb sistema Android més recents (> Android 6.0), el sistema compta amb xifratge automàtic quan definiu un codi PIN, patró o contrasenya per a blocar el dispositiu. Per tant, si voleu xifrar un dispositiu Android, només cal que definiu algun dels sistemes de blocatge disponibles a la Configuració del dispositiu:

- Obriu l’aplicació Configuració/Ajustaments.

- Aneu a l’opció Pantalla de bloqueig o equivalent, depenent del dispositiu.

- Trieu quin tipus de blocatge preferiu (PIN, patró, contrasenya o dades biomètriques).

- Introduïu el vostre codi. Un de més de 6 dígits és recomanable.

Per a obtenir més seguretat, hi ha versions d’Android que permeten, a més, xifrar la targeta SD. Podeu trobar aquesta opció si aneu a l’aplicació Configuració/Ajustaments d’Android > Seguretat i cerqueu l’opció corresponent.

Teniu més informació sobre la seguretat del sistema Android a l’Informe de seguretat de l’Android.

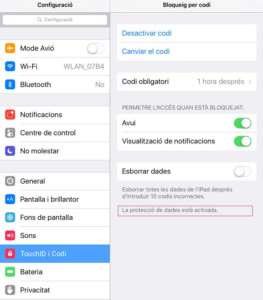

En tauletes iPad i telèfons mòbils iPhone

El xifratge dels dispositius d’Apple funciona de manera similar al que s’ha explicat per als Android. Per xifrar un iPad o iPhone heu de seguir aquests passos:

- Obriu l’aplicació de Configuració.

- Aneu a l’opció Face ID i codi (o TouchID i codi, o només Codi, depèn de la versió).

- Trieu si voleu fer servir les dades biomètriques (Face ID o Touch ID) per a desblocar el dispositiu, i per a quines aplicacions voleu que es demani.

- Llisqueu cap avall i toqueu l’opció «Activar el codi».

- Introduïu el vostre codi. Un de més de 6 dígits és recomanable (ho podeu configurar si trieu l’opció «Opcions de codi»).

En el moment que el codi estigui introduït les dades del dispositiu es xifraran. Veureu al final d’aquesta pantalla un text que diu «La protecció de dades està activada» que indica que les dades del dispositiu s’estan xifrant.

Menú «TouchID i codi» de la Configuració a l’iOS.

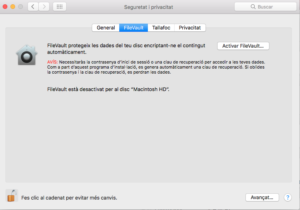

En ordinadors amb sistema MAC

En macOS podeu utilitzar el FileVault, que us permet xifrar el vostre disc completament.

Per a fer-ho heu de seguir aquests passos:

- Seleccioneu el menú d’Apple (la icona de la poma) i trieu «Preferències del sistema».

- Aneu a la secció «Seguretat i Privacitat».

- Aneu a la secció «FileVault» i feu clic al botó «Activar…».

- Introduïu el vostre usuari i contrasenya i feu clic al botó «Desblocar».

- Trieu si voleu fer servir el compte d’iCloud per a poder recuperar la contrasenya si l’oblideu, o si voleu crear una clau de recuperació.

- Si trieu crear una clau de recuperació, copieu-la i emmagatzemeu-la en un lloc segur.

- Si trieu utilitzar el compte d’iCloud, introduïu el vostre nom d’usuari i contrasenya.

- Feu clic a «Continua» i començarà el procés de xifratge. Podeu fer servir l’equip mentre es xifra.

Menú del FileVault al macOS.

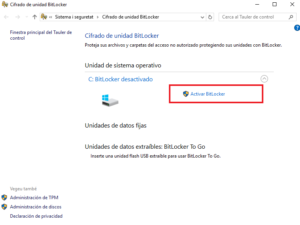

En ordinadors amb sistema Windows

A partir de Windows Vista (això inclou també Windows 10 i 11) el sistema operatiu Windows inclou la funcionalitat BitLocker, que permet xifrar el contingut del disc.

Per a activar-ho, seguiu les instruccions següents:

- Aneu a «Configuració» i es mostraran totes les opcions de configuració del sistema.

- Feu clic a la icona «Sistema».

- Després a l’opció del menú lateral «Quant a».

- En la finestra que s’obri cerqueu «Configuració del BitLocker».

Finalment feu clic a «Activar BitLocker». En cas que el sistema es queixi que heu de «Permetre un TPM compatible», heu de seguir aquestes instruccions (estan en castellà, aquesta part de Windows no es troba traduïda al català).

Informació addicional

Us encoratgem a anar més enllà d’aquesta guia i ampliar els vostres coneixements en aquest àmbit, amb l’objectiu de defensar-vos i ser conscients de la vulnerabilitat de la vostra privadesa al món digital.

Podeu trobar més informació a:

- Manual de Ciberseguretat per a activistes, publicat per Òmium Cultural

- Guia d’indicacions per preservar els drets fonamentals a Internet, publicat per Xnet

- Kit d’autodefensa digital feminista ràpida, publicat per F5 i Donestech

- Guía de Autodefensa Digital del Hacklab Logout

- Sindominio.net – Eines digitals lliures

- Kit de primeros auxilios digitales, publicat per RARENET i CiviCERT

- Security in a Box, de la Front Line Defenders

- Surveillance Self Defense de l’Electronic Free Foundation

- Freedom of Press Foundation – Guies i tutorials sobre seguretat digital

- PrivacyTools.io – Eines de privadesa

- Awesome Privacy – Serveis i alternatives lliures i de codi obert

- Fossify – Col·lecció d’aplicacions per a l’Android lliures i de codi obert